La protezione delle applicazioni mobili difende le app dagli attacchi di reverse engineering e manomissione. Ciò comporta l'aggiunta di livelli di offuscamento e crittografia al codice dell'app, rendendo più difficile per gli aggressori comprendere la logica dell'applicazione e modificarla per scopi dannosi.

Per garantire l'anti-manomissione, vengono implementate misure come offuscamento del codice, crittografia e controlli di integrità per prevenire il reverse engineering e la modifica dell'app. Tuttavia, la protezione delle applicazioni mobili si concentra anche sul mantenimento di un'esperienza utente senza interruzioni, riducendo al minimo l'impatto sulle prestazioni e garantendo l'usabilità.

Fonte: gartner.com

RASP è un componente di sicurezza integrato nell'ambiente di runtime dell'applicazione mobile, che consente una protezione dall'interno. Poiché la protezione in tempo reale è parte integrante dell'applicazione, consente il monitoraggio in tempo reale e la rilevazione di qualsiasi tipo di anomalia nel comportamento runtime dell'app mobile. RASP protegge l'applicazione da violazioni di dati, varie minacce alla sicurezza dell'app (es. attacchi di hooking e emulatori) e manomissioni – tutto senza intervento umano.

Offuscare un codice significa renderlo difficile da comprendere per il lettore. È una pratica comune nella programmazione utilizzata per proteggere la proprietà intellettuale, come il codice sorgente. L'obiettivo principale è rendere il reverse engineering il più difficile possibile per la parte opposta. Qualsiasi accesso non autorizzato alla logica dell'applicazione rappresenta una minaccia alla sicurezza dell'applicazione. Applicando diverse tecniche di offuscamento del codice, si innalzano i livelli di sicurezza dell'applicazione.

I controlli di integrità si basano su un algoritmo che calcola un valore segreto derivato dal codice dell'applicazione. Il valore segreto è la firma personale dell'applicazione: dimostra la sua integrità. Il valore calcolato è il risultato del contenuto del codice. L'algoritmo per calcolare il valore segreto è sensibile alle modifiche apportate all'interno del codice: alterare anche un solo carattere nel codice produrrà un valore segreto completamente diverso. All'avvio dell'applicazione, la firma attuale dell'applicazione viene confrontata con quella memorizzata come valore di controllo. Se le firme non coincidono, ciò indica che il codice è stato manomesso.

Fonte: gartner.com

Basato sulla tecnologia RASP, ASEE App Protector offre monitoraggio continuo, rilevazione e prevenzione delle minacce note ed emergenti per la tua applicazione mobile. L'integrazione con un SDK leggero migliora la sicurezza delle app mobili, mentre le prestazioni della tua app rimangono invariate.

Ciò che rende App Protector unico è la capacità di monitorare e visualizzare gli attacchi in tempo reale e fornire al proprietario dell'app la visibilità delle minacce tramite un portale unicamente collegato alla loro applicazione mobile. Consente la reportistica in tempo reale e il monitoraggio delle risposte agli incidenti.

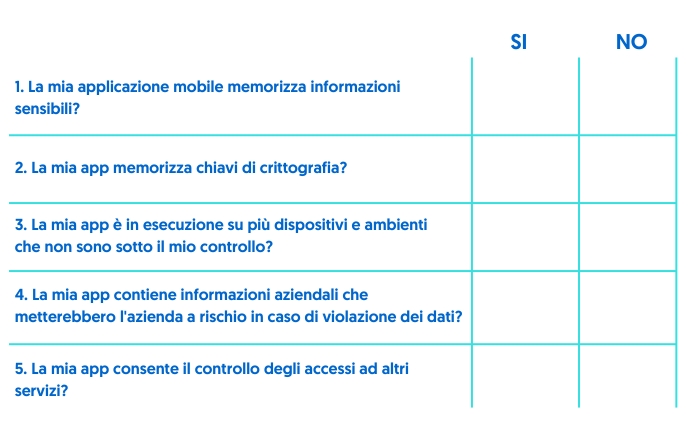

Per avere un'idea più chiara se la tua applicazione mobile richiede misure di sicurezza aggiuntive, fai un rapido auto-controllo rispondendo alle seguenti domande:

Se hai risposto ''sì'' a una delle domande sopra, ti consigliamo di fare il prossimo passo nel percorso per migliorare la sicurezza della tua applicazione mobile prenotando una consulenza senza impegno con i nostri esperti di sicurezza.

Contattaci per trovare la soluzione mobile più adatta a te e alla tua azienda.